Die Erfahrungen der Wirtschaft der letzten Jahrzehnte zeigen klar, dass Unternehmen, die ein funktionierendes Qualitätsmanagement betreiben und die betrieblichen Abläufe prozessgesteuert umsetzen einen massiven Wettbewerbsvorteil besitzen. Dieser spiegelt sich auch in Umsatzsteigerungen wieder.

In der Informationssicherheit und der IT-Informationssicherheit bedarf es ähnlicher Prozesse. Egal ob Sie eine Zertifizierung anstreben oder nur eine Analyse Ihrer Abläufe benötigen, die IniBit ist der richtige Consultant für diesen Bereich. In diesem Zusammenhang können auch auf Wunsch ganze Systeme oder einzelne Bereiche auf vorhandene Sicherheitsschwachstellen getestet werden.

Die steigenden Risiken in der IT sind in aller Munde. Der dauerhafte Verlust von Daten, Schädigung der Daten oder Betriebsspionage sind nur ein Teil der Bedrohungen. Diese können Auswirkungen auf die Unternehmensziele haben und diese auch gefährden. Gründe dafür können mangelhafter oder schlechter Einsatz der IT sein. Um dies zu verhindern ist die Firmenleitung zum IT-Risikomanagement verpflichtet.

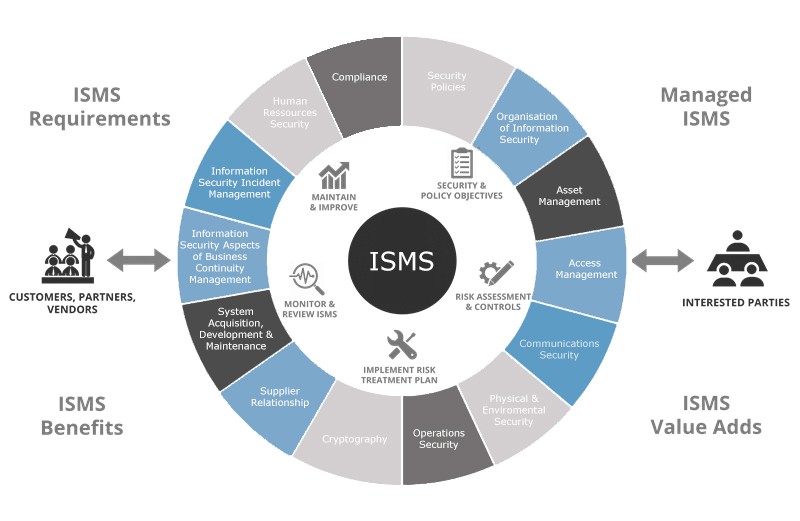

Dafür sind definierte Prozesse notwendig, um dadurch Risiken entgegenwirken zu können bzw. diese zu minimieren. Das Management von IT Risiken ist ein bedeutender, doch oftmals unterschätzter Bereich. Um diesen Anforderungen gerecht zu werden, ist es unbedingt notwendig ein Managementsystem für Informationssicherheit (ISMS) nach ISO 27001 einzuführen, wodurch entsprechende Möglichkeiten entstehen, die IT-Sicherheit positiv zu lenken und zu erhöhen.

Ziel der Einführung eines IT-Risikomanagements durch die iniBit ist es, ein angemessenes Schutzniveau für alle Informationen zu erreichen. Durch den ganzheitlichen Ansatz des IT-Grundschutzes werden organisatorische, personelle, infrastrukturelle und technische Standard-Sicherheitsmaßnahmen umgesetzt, die ideal aufeinander abgestimmt sind. Darauf basierende, umgesetzte Maßnahmen, bieten höhere Sicherheit und tragen so indirekt dazu bei, die Unternehmensziele zu erreichen. Die Bewertung der Maßnahmen ist zentraler Bestandteil des Risikomanagements und wird durch unsere Experten in Kooperation mit Ihren Mitarbeitern umgesetzt. Dabei werden Geschäftsprozesse bewertet und der Schutzbedarf ermittelt und Maßnahmen abgeleitet.

Dabei wird besonderes Augenmerk auf die Erfolgsfaktoren eines ISMS gerichtet, nämlich Steuerung und Überwachung der Sicherheitsziele und kontinuierliche Verbesserung des Sicherheitsniveaus.

Wozu BSI-Grundschutz?

Die BSI-Standards sind ein elementarer Bestandteil der IT-Grundschutz-Methodik. Sie enthalten Empfehlungen zu Methoden, Prozessen und Verfahren sowie Vorgehensweisen und Maßnahmen zu unterschiedlichen Aspekten der Informationssicherheit. Anwender aus Behörden und Unternehmen sowie Hersteller oder Dienstleister können mit den BSI-Standards ihre Geschäftsprozesse und Daten sicherer gestalten.

Die BSI-Standards 200-1, 200-2 und 200-3 lösen seit Oktober 2017 die BSI-Standards der Reihe 100-x ab.

Mit dieser Methodik wird die Sicht umfassend strukturiert (personeller, organisatorischer, infrastruktureller und technischer Bereich). Damit ist es einfach möglich, IT-Sicherheit in Unternehmen und Behörden zu prüfen und umzusetzen. Mögliche Bedrohungen sind bei jedem Baustein bereits eingerechnet, standardisierte Sicherheitsmaßnahmen kommen zum Einsatz.

Typische auftretende Geschäftsprozesse werden mit bewährten Maßnahmen abgesichert.

Nach einer individuellen Risikoanalyse können eventuell verbleibende, hochschutzbedürftige IT-Systeme noch weiter abgesichert werden.

Wie hängen BSI-Grundschutz und ISO 27001 zusammen?

Das BSI hat einige Standards erstellt. Diese beschreiben Methoden, Prozesse und Verfahren sowie Vorgehensweisen und Maßnahmen mit Bezug auf die Informationssicherheit.

- BSI-Standard 100-1: Managementsysteme für Informationssicherheit (ISMS)

- BSI-Standard 100-2: IT-Grundschutz-Vorgehensweise

- BSI-Standard 100-3: Risikoanalyse auf der Basis von IT-Grundschutz

- BSI-Standard 100-4 Notfallmanagement

Im Standard BSI 100-1 werden Anforderungen an ein ISMS definiert, welche voll kompatibel zur ISO 27001 sind. Empfehlungen der Standardfamilie ISO 27000 (speziell 27002) werden berücksichtigt. In der Norm ISO 27001 sind die notwendigen Maßnahmen für die Einführung eines Managementsystems für Informationssicherheit nur sehr generisch gelistet. ISO 27002 führt die geforderten Maßnahmen von ISO 27001 etwas definierter aus. Dagegen erläutern die BSI Standards, wie Sicherheitsbeauftragte auf IT-Grundschutz basierend, ein ISMS einführen können. Die Maßnahmen nach IT-Grundschutz sind spezifischer und geben dem Beauftragten einen guten Leitfaden in die Hand.

Gliederung der ISO 27000 Reihe:

- ISO/IEC 27000 – Information security management systems – Overview and vocabulary

- ISO/IEC 27001 – Information security management systems – Requirements

- ISO/IEC 27002 – Code of practice for information security management

- ISO/IEC 27003 – Information security management systems – Implementation Guidelines

- ISO/IEC 27004 – Information security management measurements

- ISO/IEC 27005 – Information security risk management.