Informationssicherheit bezieht sich auf alle Aspekte des Schutzes von Informationen und Informationssystemen vor unbefugtem Zugriff, Nutzung, Offenlegung, Unterbrechung, Modifikation oder Zerstörung. Ziel ist es, Vertraulichkeit, Integrität und Verfügbarkeit der Informationssysteme und der darin enthaltenen Informationen zu gewährleisten.

Vertraulichkeit: Nur autorisierte Personen dürfen Daten, die von Informationssystemen in irgendeiner Form gespeichert oder verarbeitet werden, kennen oder erhalten.

Integrität: Nur autorisierte Personen dürfen Änderungen an den Daten vornehmen, die von Informationsystemen in irgendeiner Form gespeichert oder verarbeitet werden;

Verfügbarkeit: Daten sollten Benutzern jederzeit zur Verfügung stehen

Es gibt keine genaue Definition, aber der Begriff wird allgemein verwendet, um auf den Schutz von IT-Infrastrukturen, Informationssystemen und verwandten Ressourcen in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit zu verweisen.

Es ist immer eine gute Idee, einen systematischen Ansatz zur IT-Sicherheit zu verwenden. Erstens sollten die Sicherheitsanforderungen der Organisation klar identifiziert und verstanden werden. Zweitens sollte eine klare Sicherheitspolitik und -verfahren festgelegt und durchgesetzt werden. Drittens sollten regelmäßige Sicherheitsrisikobewertungen und -audits sowie eine kontinuierliche Überwachung der Systeme durchgeführt werden, um sicherzustellen, dass wirksame und effiziente Sicherheitsrichtlinien und -verfahren ordnungsgemäß umgesetzt werden.

Als Unternehmensinhaber sollten Sie den Wert Ihrer Informationssysteme und anderer IT-Ressourcen im Hinblick auf das Tagesgeschäft der Organisation berücksichtigen, um das angemessene Sicherheitsniveau zu bestimmen. Die Auswirkungen eines Sicherheitsvorfalls auf Ihren Ruf sowie die ordnungsgemäße Kontinuität Ihres Geschäfts sollten berücksichtigt werden. Die Risikoanalyse wird normalerweise verwendet, um zu ermitteln, welche Assets geschützt werden sollen, ihre relative Bedeutung für den ordnungsgemäßen Betrieb und die Geschäftstätigkeit der Organisation sowie die Prioritätsrangfolge oder das Sicherheitsschutzniveau. Das Ergebnis sollte eine klar definierte Liste von Sicherheitsanforderungen für Ihre Organisation sein.

Wie ist diese mit Sicherheitsstandards, Richtlinien und Verfahren verbunden? Eine Sicherheitsrichtlinie setzt die Standards für eine Reihe von Sicherheitsspezifikationen. Sie gibt an, welche Aspekte der Informationssicherheit für die Organisation von größter Bedeutung sind, und daher kann eine Sicherheitspolitik als ein Grundbestand an verbindlichen Regeln behandelt werden, die beachtet werden müssen. Die Richtlinie sollte in der gesamten Organisation beachtet werden und im Einklang mit Ihren Sicherheitsanforderungen und den Geschäftszielen Ihres Unternehmens stehen. Sicherheitsstandards, Richtlinien und Verfahren sind Werkzeuge, mit denen eine Sicherheitsrichtlinie implementiert und durchgesetzt werden. Detailliertere Management-, operative und technische Probleme können angegangen werden. Diese Dokumente enthalten detaillierte Schritte und Ratschläge, um Benutzern und Systemadministratoren bei der Einhaltung der Sicherheitsrichtlinien zu helfen. Standards, Richtlinien und Verfahren erfordern möglicherweise häufigere Überprüfungen als die Sicherheitsrichtlinie selbst.

Eine Sicherheitsrichtlinie sollte praktisch sein und für Ihre Organisation funktionieren. Folgendes sollte beachtet werden:

- Sensibilität und Wert der Vermögenswerte, die geschützt werden müssen

- Gesetze, gesetzliche Anforderungen und Vorschriften

- Ziele und Geschäftsziele Ihrer Organisation

- Praktische Aspekte bei der Umsetzung, Verteilung und Durchsetzung

Die Entwicklung einer Sicherheitsrichtlinie erfordert die aktive Unterstützung und laufende Teilnahme von Einzelpersonen aus mehreren Ebenen und Funktionseinheiten innerhalb der Organisation. Eine Arbeitsgruppe oder Task Force kann gebildet werden, um die Richtlinie zu entwickeln. Im Allgemeinen kann diese Gruppe bevollmächtigte Vertreter der Geschäftsleitung, des technischen Personals, des Betriebspersonals und der Geschäftsnutzer umfassen. Die Geschäftsleitung vertritt die Interessen der Ziele und Ziele der Organisation und kann die allgemeine Anleitung, Bewertung und Entscheidungsfindung bereitstellen. Technisches Personal kann technischen Input und Machbarkeitsbewertungen für verschiedene Sicherheitsmechanismen oder Technologieaspekte bereitstellen. Geschäftsbenutzer stellen die Benutzer verwandter Systeme dar, die von der Richtlinie direkt betroffen sein können. Manchmal muss möglicherweise ein externer Berater hinzugezogen werden, um den Entwurf der Sicherheitspolitik zu überprüfen.

Identifizieren Sie zunächst eine Gruppe von Mitarbeitern, die an der Entwicklung der Sicherheitspolitik beteiligt sein sollten. Zweitens, machen Sie alle notwendigen Pläne für Aktivitäten, benötigte Ressourcen und Zeitpläne. Bestimmen Sie drittens die grundlegenden Sicherheitsanforderungen und legen Sie die Sicherheitsrichtlinie der Organisation entsprechend fest. Ein Entwurf der Sicherheitspolitik sollte dann von verschiedenen Interessengruppen überprüft und genehmigt werden. Der Entwurfsprozess erfordert möglicherweise mehrere Iterationen, bevor eine Sicherheitsrichtlinie festgelegt werden kann. Da sich Technologien, Geschäftsumgebungen und Sicherheitsanforderungen im Laufe der Zeit ändern, sollte die Sicherheitsrichtlinie regelmäßig überprüft werden (z. B. alle zwei Jahre), um mit den Änderungen Schritt zu halten.

Eine IT-Sicherheitsrichtlinie muss Verfahren und Verhaltensweisen berücksichtigen, die geändert werden können. Es ist auch wichtig zu erkennen, dass es immer Ausnahmen für jede Sicherheitsregel gibt. Halten Sie die Richtlinie so flexibel wie möglich, damit sie länger gültig bleibt. Der Inhalt einer IT-Sicherheitsrichtlinie sollte folgende Punkte behandeln:

- Was ist das Ziel und der Umfang der Policy?

- Welche Informationsressourcen müssen geschützt werden?

- Was beeinflusst die Policy?

- Wer hat welche Befugnisse und Privilegien?

- Wer garantiert die Befugnisse und die Umsetzung der Policy?

- Was sind die Mindestmaßnahmen zum Schutz der Informationsressourcen?

- Prozesse und Erwartungen bei Meldung von Sicherheitsverletzungen deklarieren?

- Genaue Verantwortlichkeiten (Management und Benutzer) definieren

- Datum des Inkrafttretens der Richtlinie

- Revisionsdaten und/oder entsprechenden Überprüfungsintervalle angeben

Mit einer Sicherheitsrichtlinie sind alle Mitarbeiter in der Lage, klar zu verstehen, was in der Organisation in Bezug auf den Schutz von Informationsressourcen und -ressourcen erlaubt ist und was nicht. Dies erhöht das Sicherheitsbewusstsein aller Mitarbeiter. Darüber hinaus bietet eine Sicherheitsrichtlinie eine Basis, aus der detaillierte Richtlinien und Verfahren erstellt werden können. Sie kann auch dazu beitragen, bei schwerwiegenden Sicherheitsverstößen die Entscheidung zur Strafverfolgung zu unterstützen.

Selbst wenn in einer Sicherheitsrichtlinie eine formelle Genehmigung enthalten ist, ist es eine andere Sache eine gute Sicherheitsrichtlinie einzuführen. Dies erfordert eine Reihe von Schritten:

Sicherheitsbewusstseinstraining: Sicherheitsbewusstsein ist wichtig, um sicherzustellen, dass alle verbundenen Parteien die Risiken verstehen und gute Sicherheitspraktiken akzeptieren und anwenden. Schulungen und Trainings können Benutzern, Entwicklern, Systemadministratoren, Sicherheitsadministratoren und Mitwirkenden die erforderlichen Fähigkeiten und Kenntnisse vermitteln, die für die Implementierung angemessener Sicherheitsmaßnahmen erforderlich sind.

Engagement und Kommunikation: Keine Richtlinie kann vollständig implementiert werden, wenn nicht alle Benutzer und Mitwirkenden vollständig dazu verpflichtet sind, sie einzuhalten. Gute Kommunikation ist gewährleistet, wenn Benutzer und Dritte:

- durch Briefings oder Orientierungen informiert werden

- aufgefordert sind, Vorschläge für die Richtlinie einzubringen

- geschult werden um Richtlinien umsetzen zu können

- Sicherheitsmaßnahmen als Vorteil verstehen

- regelmäßige Erinnerung an Richtlinien

- eine Anerkennungsvereinbarung unterzeichnet haben

- Hinweise zur Umsetzung der Richtlinie erhalten

Durchsetzung und Wiedergutmachung: Dies bezieht sich auf die Durchsetzung von Rechten, die sich aus der Umsetzung der Richtlinie ergeben, und die Wiedergutmachung von Verletzungen dieser Rechte. Organisationen sollten Verfahren einrichten, um bei Ermittlungsangelegenheiten im Zusammenhang mit Sicherheitsverletzungen umgehend Hilfe leisten zu können.

Kontinuierliche Beteiligung aller Parteien: Eine wirksame Sicherheitspolitik beruht auch auf einem kontinuierlichen Austausch von Informationen, Konsultationen, Koordination und Zusammenarbeit zwischen Benutzern und Geschäftseinheiten. Das Einbringen von Wissen über Standards, Methoden, Verfahrensregeln und andere Fachkenntnisse über Sicherheit von externen Organisationen wird auch dazu beitragen, die Sicherheitspolitik auf dem neuesten Stand und relevant zu halten.

Eine Sicherheitsbewertung ist der Prozess zur Bewertung der Sicherheit einer IT-Umgebung, einschließlich des Netzwerks und der Informationssysteme. Sicherheitsadministratoren oder Drittanbieter-Berater verwenden in der Regel ein Softwaretool namens Vulnerability Scanner, der speziell dafür entwickelt wurde, die Sicherheitsrisiken und Schwachstellen auf internen Hosts und Workstations zu ermitteln. Darüber hinaus wird im Rahmen des Sicherheitsbeurteilungsverfahrens auch die Angemessenheit der Betriebsverfahren bewertet. Im Allgemeinen wird zu Beginn eines Systemimplementierungsprojekts eine Sicherheitsrisikobewertung durchgeführt, um zu ermitteln, welche Sicherheitsmaßnahmen erforderlich sind. Von Zeit zu Zeit tauchen neue Sicherheitslücken auf, daher müssen Sicherheitsrisikobewertungen regelmäßig durchgeführt werden, zum Beispiel alle zwei Jahre.

Ein Sicherheits-Audit ist ein Prozess, bei dem die IT-Sicherheitsrichtlinien oder -standards als Grundlage für die Bestimmung des allgemeinen Status des vorhandenen Schutzes und zur Überprüfung, ob der vorhandene Schutz ordnungsgemäß ausgeführt wird, verwendet werden. Es soll ermittelt werden, ob die aktuelle Umgebung gemäß der definierten IT-Sicherheitsrichtlinie sicher geschützt ist.

Vor der Durchführung einer Sicherheitsbewertung oder eines Audits sollte die Organisation den Umfang der Sicherheitsüberwachung sowie das Budget und die Dauer für die Bewertung / das Audit festlegen.

Eine Sicherheitsüberwachung bietet nur einen Überblick über die Schwachstellen in einem System zu einem bestimmten Zeitpunkt. Da sich die Technologie und das Geschäftsumfeld ändern, sind regelmäßige und laufende Überprüfungen unvermeidlich. Je nach Kritikalität des Unternehmens kann ein Sicherheitsaudit jährlich oder alle zwei Jahre durchgeführt werden.

Ein Sicherheitsaudit ist eine komplexe Aufgabe, die qualifiziertes und erfahrenes Personal erfordert. Es muss sorgfältig geplant werden und zur Durchführung der Prüfung wird eine unabhängige und vertrauenswürdige dritte Partei empfohlen. Bei dieser dritten Partei kann es sich um eine andere Gruppe interner oder externer Prüfer handeln, abhängig von den Fähigkeiten der internen Mitarbeiter und der Kritikalität / Sensibilität der geprüften Informationen.

Ein IT-Sicherheitsvorfall ist ein unerwünschtes Ereignis in einem Informationssystem und / oder Netzwerk, das eine Bedrohung für die Computer- oder Netzwerksicherheit in Bezug auf Verfügbarkeit, Integrität und Vertraulichkeit darstellt. Solche Vorfälle können zur Zerstörung von Daten und zur Offenlegung von Informationen führen. Unerwünschte Ereignisse wie Naturkatastrophen, Hardware- / Softwareausfälle, Datenleitungsausfälle, Stromausfälle usw. werden jedoch generell ausgeschlossen.

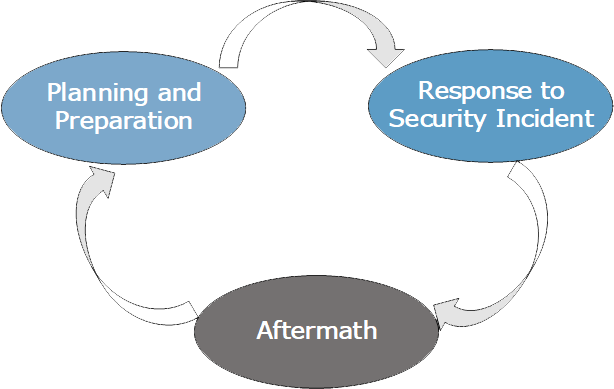

Bei der Behandlung von Sicherheitsvorfällen handelt es sich um eine Reihe von kontinuierlichen Prozessen, die die Aktivitäten vor, während und nach einem Sicherheitsvorfall regeln. Die Behandlung von Sicherheitsvorfällen beginnt mit der Planung und Vorbereitung der richtigen Ressourcen und entwickelt dann geeignete Verfahren, die befolgt werden müssen, wie z. B. Eskalations- und Sicherheitsvorfallreaktionsverfahren. Wenn ein Sicherheitsvorfall erkannt wird, wird eine Sicherheitsvorfallantwort von Verantwortlichen unter Verwendung vordefinierter Prozeduren ausgelöst. Eine Reaktion auf Sicherheitsvorfälle stellt die Aktivitäten oder Aktionen dar, die zur Behebung des Sicherheitsvorfalls und zur Wiederherstellung des normalen Betriebs des Systems durchgeführt wurden. Spezielle Vorfallreaktionsteams werden normalerweise eingerichtet, um bestimmte Aufgaben innerhalb des Sicherheitsvorfalls auszuführen. Wenn der Vorfall vorüber ist, werden Folgemaßnahmen ergriffen, um den Vorfall zu bewerten und den Sicherheitsschutz gegen eine Wiederholung zu verstärken. Planungs- und Vorbereitungsaufgaben werden überprüft und entsprechend überarbeitet, um sicherzustellen, dass genügend Ressourcen zur Verfügung stehen (einschließlich Manpower, Ausrüstung und technischem Wissen), zusammen mit genau definierten Verfahren, um ähnliche Vorfälle in Zukunft zu bewältigen.

Ein Eindringen ist eine Reihe von Aktionen, die versuchen, die Verfügbarkeit, Vertraulichkeit und Integrität eines Informationssystems zu beeinträchtigen. Intrusion Detection ist die Methode, mit der Intrusionen aufgedeckt werden. Dies umfasst die Erkennung von externen Eindringlingen, die in ein System einbrechen, sowie von internen Benutzern, die Systemressourcen missbrauchen.

Firewalls sind nur ein Teil eines vollständig integrierten Sicherheitssystems und haben Einschränkungen. Firewalls können Sie weder auf ALLE Zugriffe aufmerksam machen noch ALLE Sicherheitsverletzungen stoppen. Wenn Sie nicht ständig auf unbefugte Zugriffe achten, können Sie nicht sicher sein, ob Ihre Firewall alle Zugriffe blockiert. Intrusion Detection Systeme (IDS) / Intrusion Prevention Systeme (IPS) können an strategischen Standorten installiert und genutzt werden, um Informationen für verdächtige Aktivitäten an sieben Tagen in der Woche und 24 Stunden am Tag kontinuierlich zu sammeln und zu prüfen. IPS bietet auch ein aktives Antwortsystem, um die Quelle von Angriffen zu stoppen oder die Auswirkungen von Angriffen zu minimieren.

Ein Intrusion Detection System kann Ihnen nicht helfen, alle Sicherheitsvorfälle zu lösen oder zu beheben. Es kann Ihnen nicht genau sagen, wer Sie angegriffen hat und wie der Angriff stattgefunden hat, noch kann es Ihnen die Absicht des Angreifers nennen. Es kann nur Informationen über den Ursprung des Angriffs und die IP-Adresse des auslösenden Angriffs liefern. Sie müssen alle relevanten Protokolle analysieren, um den echten Angreifer zu identifizieren.

Eine Firewall ist ein System, das eine Zugriffssteuerungsrichtlinie zwischen zwei Netzwerken erzwingt. Im Allgemeinen wird eine Firewall verwendet, um Netzwerkverkehr von außerhalb des Netzwerks nach innen zu blockieren und den Datenverkehr von innen nach außen zu ermöglichen. Eine Firewall kann auch Protokollierungs- und Überwachungsfunktionen bereitstellen, um den gesamten Datenverkehr aufzuzeichnen. Mit anderen Worten, eine Firewall kann das interne Netzwerk vor Angriffen von außen schützen, indem sie eine Zugriffssteuerungsrichtlinie definiert, die den Datenverkehr erlaubt oder verweigert. Eine Firewall kann jedoch nicht vor Angriffen schützen, die nicht durch die Firewall selbst gehen, und sie kann nicht vor Angriffen wie Viren oder datengesteuerten Angriffen schützen, die innerhalb des von der Firewall zugelassenen Netzwerkverkehrs stattfinden (z. B. Web-Verkehr). Die richtige Konfiguration einer Firewall spielt eine sehr wichtige Rolle bei der Gewährleistung ihrer Wirksamkeit im Hinblick auf den Sicherheitsschutz.

Die folgenden Richtlinien zum Netzwerkschutz helfen Ihnen dabei: Halten Sie Ihr Netzwerk einfach (d. H. Minimieren Sie die Anzahl der Netzwerkschnittstellenpunkte zwischen „gesicherten“ und „nicht gesicherten“ Netzwerken), ermöglichen Sie nur autorisiertem Datenverkehr in Ihr „gesichertes“ Netzwerk einzudringen, setzen Sie geeignete Steuerelemente um Verbindungen zu externen / nicht gesicherten Netzwerken zu beschränken, verwenden Sie mehrere Mechanismen zur Authentifizierung von Benutzern (z. B. ein Passwortsystem sowie ein vorregistriertes IP / IPX-Netzwerk) MAC-Adresse / Anschlussnummern) , verwalten Sie das Netzwerk mit einem geeigneten Netzwerkverwaltungssystem ,verschlüsseln Sie vertrauliche Daten mit bewährten Verschlüsselungsalgorithmen bevor Sie sie über das Netzwerk übertragen.

Physische Sicherheit bezieht sich auf den Schutz von Hardware, Computerausrüstung und anderen IT-Assets vor externen physischen Bedrohungen wie unbefugtem Zugriff, Diebstahl oder Verlust von Sicherungsmedien während des Transports zu externen Websites.

Anwendungssicherheit bezieht sich auf die Sicherheitsmaßnahmen, die selbst in eine Softwareanwendung integriert sind, um eine sichere Computerumgebung bereitzustellen. Zu den allgemeinen Sicherheitsmaßnahmen der Anwendung gehören die Authentifizierung der Anwendung, eine Zugriffsmatrix für verschiedene Benutzergruppen, eine Eingabevalidierung zur Vermeidung von Anwendungsfehlern wie Bufferoverflow und Anwendungsprotokollierungsfunktionen. Der Applikationseigentümer sollte mit dem Entwicklungsteam die Sicherheitsanforderungen definieren um entsprechend der Kritikalität der Anwendung schon in der Entwurfsphase die Sicherheitseckpunkte zu schaffen.

Das Internet ist ein weltweites „Netzwerk von Netzwerken“, das das TCP / IP-Protokoll für die Kommunikation verwendet. Internet-Konnektivität bietet enorme Vorteile von erhöhtem Zugang zu Informationen. Das Internet leidet jedoch unter erheblichen und weit verbreiteten Sicherheitsproblemen.

Das grundlegende Problem ist, dass das Internet nicht sicher gestaltet wurde. Die Anzahl der TCP / IP-Dienste ist anfällig für Sicherheitsbedrohungen wie Abhören und Spoofing. E-Mail, Passwörter und Dateiübertragungen können mit frei verfügbarer Software überwacht und leicht erfasst werden.

Internet-Dienste benötigen stärkere Authentifizierungs- und Kryptographiemechanismen, und diese Mechanismen müssen interoperabel sein. Internetinformationsanfragen oder Transaktionsverarbeitungen erfordern Benutzerauthentifizierung. Audit und Backup von Authentifizierungsinformationen können ebenfalls erforderlich sein. Sensible und persönliche Daten sollten richtig verschlüsselt sein.

Im Allgemeinen deckt die Internetsicherheit eine Vielzahl von Themen ab, beispielsweise die Identifizierung und Authentifizierung, Computervirusschutz, Softwarelizenzierung, Fernzugriff, Einwahlzugang, physische Sicherheit, Firewall-Implementierung und andere Aspekte in Bezug auf die Nutzung des Internets.

Teilen Sie Ihre persönlichen Daten nicht online. Dazu gehört Ihr Name, Ihre Privatadresse, Ihre E-Mail-Adresse, Ihre UID-Nummer, Ihre Telefonnummer usw. beim Ausfüllen von Online-Formularen oder beim Chatten mit Personen, die Sie nicht kennen, wenn Sie Instant Messaging-Tools verwenden. Geeignete Sicherheitsmaßnahmen wie SSL sollten bei der Eingabe Ihrer persönlichen Daten vorhanden sein (Beispiel „https://“ in der Adresszeile Ihres Browsers). Denken Sie sorgfältig nach, bevor Sie Ihre persönlichen Informationen online weitergeben, da diese zu anderen Zwecken als sie es beabsichtigen missbraucht werden können. Sichern Sie Ihre E-Mails, indem Sie Nachrichten vor der Übertragung und Speicherung digital signieren und verschlüsseln. Schützen Sie Ihren PC, da er physisch für Angriffe oder Diebstahl zugänglich ist. Ändern Sie Ihr Passwort regelmäßig und halten Sie es geheim. Versuchen Sie nicht, unsichere, einfach zu erratende Passwörter zu verwenden.

Sie sollten ein schwer zu erratendes Passwort wählen und dieses Passwort so geheim wie möglich halten. Passwörter sollten auch sofort geändert werden, wenn ein Passwort zurückgesetzt werden muss, oder nach Erhalt eines neuen Passworts. Administratoren sollten sicherstellen, dass jedem neuen Benutzer ein starkes Anfangspasswort zugewiesen wird, anstatt einen Standardbenutzer zu verwenden, der allen Mitarbeitern in der Organisation bekannt ist. Verfahren sollten eingerichtet werden, um sicherzustellen, dass nur die reale Person, die das Passwort anfordert, dieses Passwort erhalten kann. Auf dem Bildschirm sollten zu keinem Zeitpunkt Passwörter im Klartext angezeigt werden. Benutzerpasswörter sollten auch mit sicheren Algorithmen verschlüsselt gespeichert werden. Passwörter sollten jederzeit gut geschützt sein. Bei der Speicherung in Datenbanken oder Servern sollten Sicherheitskontrollen wie Zugriffssteuerung und Verschlüsselung angewendet werden, um Kennwörter zu schützen. Kennwörter sind oft eine Schlüsselkomponente für die Systemanmeldung, daher müssen sie verschlüsselt werden, wenn sie über ein nicht vertrauenswürdiges oder unsicheres Kommunikationsnetzwerk übertragen werden. Wenn die Kennwortverschlüsselung nicht möglich ist, sollten andere Steuerelemente, z. B. das häufigere Ändern des Kennworts, implementiert werden.

Befolgen Sie diese To – DO’s:

- Auto-Update für Antivirus-, Anti-Spyware- und Software-Programme aktivieren

- Installieren und aktivieren Sie eine persönliche Firewall

- Passwörter geheim halten und regelmäßig ändern

- Bewahren Sie tragbare Speichergeräte sicher auf

- Verschlüsseln Sie sensible Daten

- Sichern Sie wichtige Daten

- Testen Sie die Datenwiederherstellungsprozeduren regelmäßig

Befolge diese DON’Ts:

- Besuchen Sie keine verdächtigen Websites

- Öffnen Sie keine E-Mails oder Anhänge von Fremden

Beachten Sie außerdem die Sicherheit Ihrer Daten bei der Verwendung von öffentlichen drahtlosen Netzwerken und / oder öffentlichen Computereinrichtungen.

Sie können das Internet sicher nutzen , wenn Sie sich in folgenden Bereichen schützen:

- Software zur Erkennung/Reparatur von Viren und bösartigen Codes verwenden

- Neueste Virensignaturen und Schadcode-Definitionsdateien verwenden

- Führen Sie regelmäßig vollständige System-Scans durch

- Installieren Sie eine persönliche Firewall-Software

- Neueste Sicherheitspatches auf Software anwenden

- Aktivieren des Kennwortschutzes auf Ihrem Computer

- Kennwort regelmäßig ändern

- Beachten, dass Ausführung von heruntergeladener Software potentiell gefährlich ist

- Ausnahme, wenn die Software aus vertrauenswürdiger Quelle stammt

- unnötige Offenlegung persönlicher Daten vermeiden

- Trennen der Verbindung zum Internet, wenn nicht benötigt

Informationssicherheitsmanagement umfasst eine Kombination von Präventions-, Detektions- und Reaktionsprozessen. Es ist ein Zyklus von iterativen Aktivitäten und Prozessen, die eine laufende Überwachung und Kontrolle erfordern. Der Zyklus umfasst Folgendes:

- Bewertung des Sicherheitsrisikos

- Implementierung und Aufrechterhaltung eines sicheren Rahmens

- Überwachung und Aufzeichnung

- Überprüfung und Verbesserung

Bewertung des Sicherheitsrisikos: Durchführung einer Sicherheitsrisikobewertung zur Identifizierung von Bedrohungen, Schwachstellen und Auswirkungen

Implementierung und Aufrechterhaltung eines sicheren Rahmens: Definition und Entwicklung von Richtlinien, Zuweisung von Verantwortlichkeiten und Anwendung von Schutzmaßnahmen

Überwachung und Aufzeichnung: ständige Überwachung und Aufzeichnung, damit bei der Bewältigung eines Sicherheitsvorfalls angemessene Vorkehrungen getroffen werden können

Überprüfung und Verbesserung: Durchführung von regelmäßigen Überprüfungen und Sicherheitsüberprüfungen, um sicherzustellen, dass angemessene Sicherheitskontrollen die Sicherheitsanforderungen erfüllen

Sie können mithilfe der folgenden Anweisungen überprüfen, ob die Informationen Ihrer Organisation sicher sind, wenn diese:

- sicherstellt, dass ihr Webserver von gut ausgebildeten Mitarbeitern geschützt ist

- eine klare Richtlinie darüber hat, wer auf welche Informationen zugreifen darf

- Personal für das Informationssicherheitsmanagement benannt hat

- Sicherheitstools wie Firewalls und Verschlüsselungstools eingesetzt hat

- Notfallpläne und Notfallwiederherstellungen plant und regelmäßig überprüft

Wenn die Antwort auf einige dieser Aussagen nein lautet, verfügt Ihre Organisation möglicherweise noch über mehrere Sicherheitslücken, die Bedrohungen ausgesetzt sind.

Ein drahtloses lokales Netzwerk (WLAN) ist eine Art von lokalem Netzwerk, das Hochfrequenz-Funkwellen statt Leitungen für die Kommunikation zwischen Geräten verwendet. Ein WLAN ist ein flexibles Datenkommunikationssystem, das als Alternative zu oder als Erweiterung eines kabelgebundenen LANs verwendet wird. Drahtlose Informationskommunikation hat es den Menschen ermöglicht, leichter und freier zu interagieren. Mit dem Aufkommen der Technologie wird drahtlose Zugänglichkeit zunehmend im Büro und an öffentlichen Orten eingesetzt.

WLAN basiert auf dem IEEE 802.11-Standard. Seitdem haben sich verschiedene Standards wie 802.11a, 802.11b und 802.11g entwickelt, die unterschiedliche Frequenzspektren und Bandbreiten unterstützen. Es gibt zwei verwandte IEEE-Standards – 802.1X und 802.11i. Das 802.1X, ein Zugriffssteuerungsprotokoll auf Port-Ebene, bietet ein Sicherheitsframework für IEEE-Netzwerke, einschließlich Ethernet und drahtlose Netzwerke. Der 802.11i-Standard wurde für drahtlose Sicherheitsfunktionen erstellt, die mit IEEE 802.1X arbeiten. Ein WLAN sollte mit ausreichenden Authentifizierungs- und Übertragungsverschlüsselungsmaßnahmen implementiert werden, ergänzt durch geeignete Sicherheitsmanagementprozesse und -praktiken.

Behandeln Sie einen kommunalen Mobilfunkdienst immer als nicht vertrauenswürdiges Netzwerk und geben Sie keine persönlichen / vertraulichen Informationen an, wenn kein Verschlüsselungskanal wie SSL verfügbar ist. Es ist auch keine gute Idee, von einem kommunalen Mobilfunkdienst auf Unternehmensserver zuzugreifen, ohne den Schutz eines Virtual Private Network (VPN) oder ähnlicher Verschlüsselungsmechanismen, um die Vertraulichkeit der Kommunikation zu gewährleisten. Split-Tunneling, bei dem eine Person sich mit dem Internet verbinden und gleichzeitig eine VPN-Verbindung zu einem privaten Netzwerk aufrechterhalten kann, sollte auch bei Verwendung von VPN deaktiviert sein.

Wenn Sie eine Verbindung zu einem öffentlichen Hotspot herstellen, werden Sie möglicherweise auf eine Captive-Portalseite weitergeleitet. Angreifer sind dafür bekannt, gefälschte Captive-Portalseiten einzurichten, um sensible Informationen zu erhalten. Daher ist es wichtig, die Echtheit eines Captive-Portals zu überprüfen, indem Sie das Zertifikat der betreffenden Website überprüfen.

Einige Betriebssysteme bieten dem Benutzer die Möglichkeit, eine Liste bevorzugter WLANs zu erstellen. Sobald diese Liste definiert ist, sucht das System weiter nach bevorzugten Netzwerken und versucht automatisch, sich mit ihnen zu verbinden, wenn sie sich in Reichweite befinden. Durch das Erfassen von Informationen, die auf diese Weise vom System einer Person gesendet werden, kann ein Angreifer einen gefälschten drahtlosen Zugangspunkt einrichten, der den Einstellungen eines drahtlosen Netzwerks in der Liste bevorzugter Netzwerke des Opfers entspricht. Der Benutzer wird dabei automatisch mit dem drahtlosen Netzwerk des Angreifers verbunden. Um diese Art von Angriff zu verhindern, sollte die Funktion der Netzwerkliste deaktiviert oder entfernt werden.

Drahtlose Computer-zu-Computer-Vernetzung sollte vermieden werden. Der „Ad-Hoc“ -Modus ermöglicht es dem drahtlosen Gerät einer Person, direkt über eine drahtlose Verbindung mit anderen Computern zu kommunizieren, bietet jedoch minimale Sicherheit gegen nicht autorisierte eingehende Verbindungen. Diese Funktion sollte deaktiviert werden, um dies zu verhindern. Im Netzwerk freigegebene Ressourcen sollten ebenfalls deaktiviert sein.

Einzelne Benutzer sollten ihren Computer immer schützen, wenn sie sich mit einem kommunalen drahtlosen Dienst verbinden, indem sie eine Antiviren- / Antispyware-Software mit den neuesten Signaturdateien ausführen, die neuesten Patches auf Systemkomponenten anwenden und ihre persönliche Firewall aktivieren. Empfindliche und vertrauliche Informationen, die in einem beliebigen drahtlosen Gerät gespeichert sind, sollten ebenfalls mit starken Verschlüsselungsalgorithmen verschlüsselt werden. Gewöhnliche Sicherheitsmaßnahmen wie das Anmelden bei der Anmeldung an eine Geräte- oder Systemanmeldeauthentifizierung und passwortgeschützte Bildschirmschoner sollten auch beim Zugriff auf das Internet an öffentlichen Orten verwendet werden

Konfigurieren Sie Ihren IM-Client so, dass Dateiübertragungen nicht automatisch akzeptiert werden

- Vor öffnen einer Datei sicherstellen ob diese tatsächlich vom Absender stammt

- Sicherstellen, dass Datei vor Öffnen mit Antivirensoftware gescannt wurde

- Niemals auf URL-Links von nicht vertrauenswürdigen/unbekannten Kontakten klicken

- Niemals persönliche oder vertrauliche Informationen über IM senden

- Bei zwingenden Gründen Informationen verschlüsseln

- Halten Sie Ihre IM-Software aktuell (aktuellste Patches)

- persönliche Firewall und Antivirensoftware installieren

- neueste Virensignaturen, Schadcodedefinitionen Verwenden

- neueste Erkennungs- und Reparatur-Engines verwenden

- Installieren Sie Antivirenprogramme und eine Firewall auf Ihrem Computer

- neueste Virensignaturen, Schadcodedefinitionen Verwenden

- neueste Erkennungs- und Reparatur-Engines verwenden

- neueste Sicherheitspatches anwenden

- Entfernen aller unnötigen Benutzerrechte auf dem Computer

- Wenn nicht benötigt Dateifreigabe deaktivieren

- nicht benötigte Portbereiche blockieren

- P2P-Clientanwendung nach Abschluss eines Downloads beenden

- keine Dateien von nicht vertrauenswürdigen Quellen herunterladen

- illegales Material, einschließlich Raubkopien, niemals herunterladen

- Ändern Sie die Standardeinstellungen, z. B. das Administratorkennwort

- Ändern des WPA-Verschlüsselungsschlüssel um Schutz zu verstärken

- Persönliche Firewall auf allen Computern im Heimnetzwerk einrichten

- Installieren Sie Antivirensoftware auf jedem Mobilgerät

- Aktualisieren Sie Sicherheitspatches auf jedem mobilen Gerät

- Aktivieren Sie eine persönliche Firewall auf jedem mobilen Gerät

- Verschlüsseln sensibler Daten auf mobilen Geräten

- Verschlüsseln der Kommunikationsverbindungen (Server Dienste)

- Zugangspunkt aktuell halten (Patches)

- Sicherstellen, dass automatische Firmware-Update von FON funktionieren

Ändern Sie den Standardbenutzernamen und das Standardkennwort, da diese häufig bekannt und leicht zu erraten sind. Einige Hersteller erlauben Ihnen möglicherweise nicht, den Benutzernamen zu ändern, aber zumindest sollte das Passwort geändert werden. Benutzer sollten die SSID-Übertragung deaktivieren oder das „Beacon Interval“ auf das Maximum erhöhen. Die Standard-SSID sollte geändert werden. Die neue SSID sollte nicht so benannt werden, dass sie Ihren Namen oder andere persönliche Informationen widerspiegelt. Diese Information würde einem Angreifer helfen, Aufklärungsinformationen über Sie zu sammeln. Wann immer möglich, sollte das WEP-Protokoll vermieden werden. Verwenden Sie stattdessen WPA2 oder WPA, wenn es auf Ihrem Gerät unterstützt wird. Beachten Sie dabei, dass WPA3 bald verfügbar sein wird. Geteilte Schlüsselmechanismen sollten vermieden werden. Stattdessen sollte eine stärkere gegenseitige Authentifizierung im Sinne des 802.11i-Standards in Betracht gezogen werden. Die Aktivierung der MAC-Adressfilterung wird als weitere Schutzebene empfohlen. Es wird empfohlen, die DHCP-Funktion nach Möglichkeit zu deaktivieren, da DHCP einem böswilligen Angreifer den Zugriff auf das drahtlose Netzwerk erleichtert.

Zusätzlich zu den spezifischen Benutzer- und Geschäftsanforderungen, einschließlich Produktfunktionalität und Budgetbeschränkungen, sollten Unternehmen die folgenden Faktoren berücksichtigen, wenn sie eine stabile und sichere Patch-Management-Lösung in Erwägung ziehen: Weniger Schwachstellen. Einige Patch-Management-Produkte haben mehr Schwachstellen als andere. Organisationen sollten eine geeignete Lösung wählen. Ein komplexes Produkt kann mehr Code und Dienste bedeuten, die wiederum zu mehr Schwachstellen führen können. Es kann sinnvoll sein, ein weniger kompliziertes und ausgereiftes Produkt zu wählen. Systemkompatibilität: Einige Patch-Management-Lösungen sind agentenbasiert, andere sind agentenlos. Unternehmen sollten die Auswirkungen auf ihre Systeme bewerten (z. B. Leistung, Stabilität und Kompatibilität), wenn Agenten auf einer großen Anzahl von Computern bereitgestellt werden sollen. Anbieter reagiert auf neue Sicherheitslücken Unternehmen sollten außerdem die Geschwindigkeit berücksichtigen, mit der der Lösungsanbieter auf neue Sicherheitslücken mit Patches und Updates reagiert. Einfache Bereitstellung und Wartung Je einfacher die Patch-Management-Lösung bereitgestellt und gewartet wird, desto geringer sind die Kosten für die Implementierung und die laufenden Wartungskosten für das Unternehmen. Buchungskontrolle Eine gute Patch-Management-Lösung sollte umfassende Protokollierungsfunktionen bieten, mit deren Hilfe Systemadministratoren den Status von Software-Fixes und -Patches auf einzelnen Systemen leicht verfolgen können.